LAS WEBS ILEGALES DE LA INTERNET OSCURA TAMBIÉN SON VULNERABLES

Las webs ilegales de la Internet oscura también pueden ser hackeadas

Los servicios de la Deep web no son fáciles de comprometer ni con esta intromisión se ha demostrado nada técnicamente sobrenatural. Si así fuera, no sería tan difícil dar con los criminales que comercializan bienes ilícitos, los administradores de foros y mercados negros ni se venderían armas, drogas y pornografía infantil de forma tan alegre.

Publicidad

“Un 'hacker' demuestra que la web oscura puede ser fácilmente comprometida”. Así titulaban varios artículos en la Red un hecho, supuestamente, inédito ¿Qué hay de cierto en todo esto? Cuando leí la noticia que me pasó un amigo, lo primero que quise saber era quién estaba detrás de la autoría del supuesto hackeo al 20% de la DarkNet y qué había sucedido realmente.

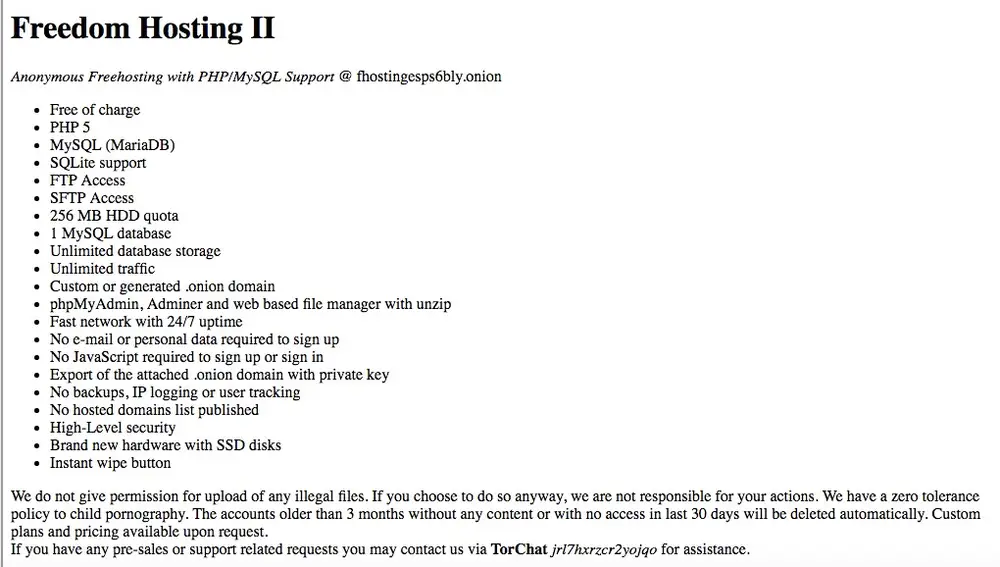

Pude ver que se trata del derribo del servicio Freedom Hosting II, un servicio de alojamiento de webs .onion en la Deep Web que, según reseñas periodísticas y datos de algunos investigadores particulares como el proyecto "Onion Scan", proporcionaba alojamiento gratuito a más de 11.000 servicios, 1500 de ellos activos, muchos de ellos con pornografía infantil. En la actualidad, esos servicios ya están inactivos.

Antes de ser atacado, el servicio Freedom Hosting II tenía esta apariencia en la Deep web:

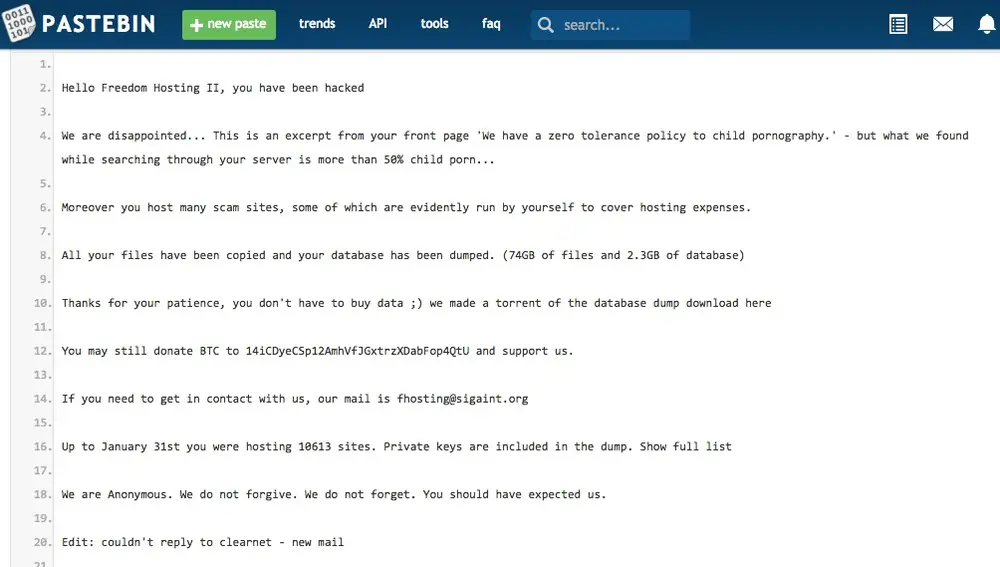

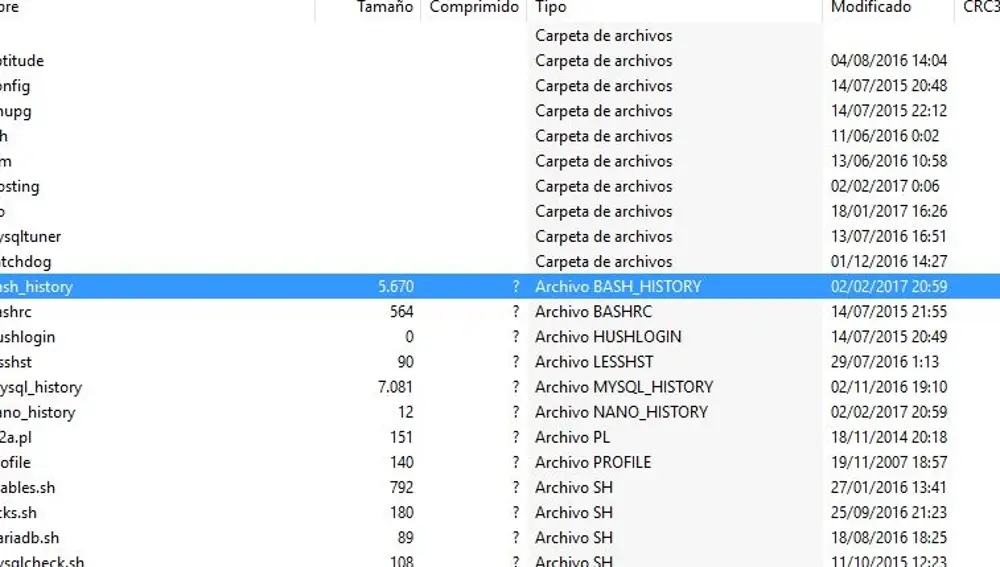

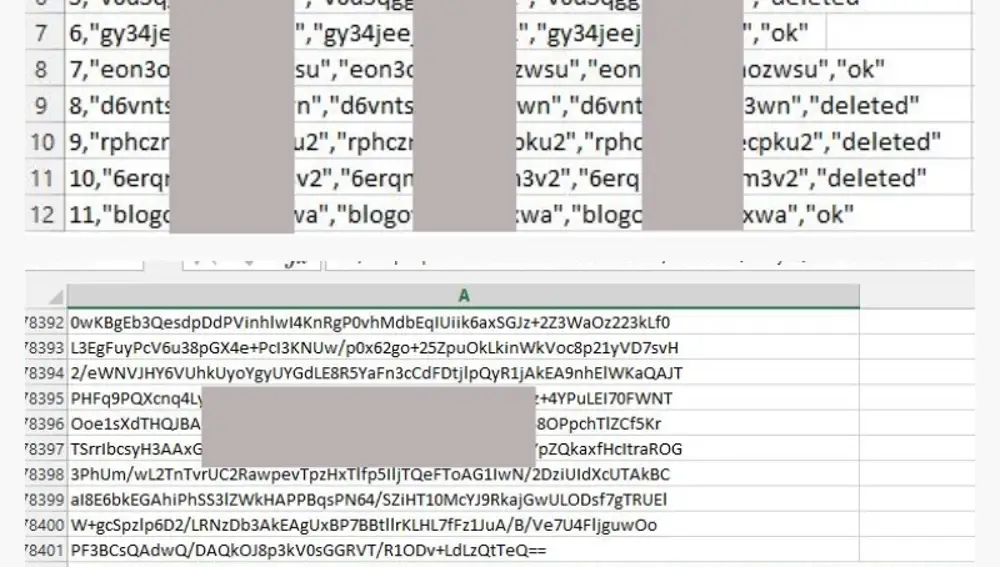

El hacker anónimo, tras mostrar los pasos que llevó a cabo para hackear la base de datos del servidor, publicó en la Dark web toda la información que contenía la base de datos de este servicio de hosting, unos 2.3 GB de información en su base de datos y 74 Gb de archivos de información de todos los usuarios que habían registrado sus servicios .onion en su servidor.

Primero, los puso a la venta previo pago de 0.1 bitcoin (algo extraño en este tipo de ataques y reivindicaciones) y después, lo difundió de forma gratuita en TOR y otras webs. La información que contenía este servidor estaba relacionada con webs estafa, sitios sobre carding y falsificaciones, hacking, blogs personales y con contenido sexual, entre otros.

La Deep Web se ha convertido inexplicablemente en un mito y la pregunta que se harán muchos usuarios es: ¿cómo es posible que con esta intrusión se haya dejado inactivo casi al 20% de servicios en TOR? Administradores de esas webs .onion que han quedado inactivas, echaos a temblar.

Como veis, de las fugas de información ya no se libran ni los criminales que utilizan ciertos servicios para dar cobijo a su actividad delictiva. La actividad diaria principal de los investigadores para dar con usuarios y administradores concretos de sitios .onion va a cambiar durante un tiempo.

¿Cómo se persigue a los usuarios en la Deep web?

Si hablamos de rastreo desde un punto de vista técnico, seguir las conexiones IP, como ya sabéis, no da muchos frutos ya que pasan por múltiples nodos cuyas direcciones IP públicas no se corresponden con las que utilizamos para navegar. Pero si hablamos de rastreo como un método de seguimiento de un autor de un hecho según los rastros digitales que va dejando, sí existen posibilidades. Tenemos varios ejemplos:

El agente encubiertoesnecesario para este tipo de investigaciones. Esta medida ya ha sido incluida en muchos países (en España desde julio de 2015) y en EEUU desde el año 1998. Con esta medida, los agentes, previamente autorizados por un Juez, adquieren una supuesta identidad para hacerse pasar por alguien que demanda, trafica y ofrece bienes ilícitos como armas, drogas, pornografía infantil, etc. En países como EEUU se permite montar un sitio web ofreciendo bienes ilícitos. En España esa actividad no está permitida ya que esta sería considerada legalmente como provocación al delito. Solo se autoriza la actuación mediante identidad encubierta para comprobar y adquirir las pruebas de un delito que ya se está cometiendo.

Esta actividad encubierta y su rastreo permite la identificación de servicios que dan alojamiento a las webs de la DarkNet así como la obtención de datos que sí son rastreables como dominios, emails, pseudónimos, claves públicas, o los rastros de navegar por la Deep Web con el navegador TOR instalado en la misma sesión que utilizas para navegar por la web superficial.

Estas huellas digitales permitieron, por ejemplo, la identificación del titular de Silk Road, del líder de LulzSec, alias “Sabu” o la detención del administrador del primer servicio Freedom Hosting. En todos ellos, el uso de alias, emails, dominios y otro tipo de información utilizada en la web superficial vinculada a otros servicios utilizados en la Deep Web contribuyeron a la identificación de los autores, con algo de tiempo e ingeniería social.

Ahora, los titulares de los dominios y la información contenida en la base de datos hackeada expuestos por el ataque al servidor de Freedom Hosting II están en el punto de mira de los investigadores.

Por tanto, en contra de lo que podía pensarse, no se ha hackeado la propia estructura de la Deep Web sino uno de los múltiples servicios que alojan webs .onion en la Darknet.

La intrusión en el servidor de Freedom Hosting II (en adelante FHII) es un mero ataque a un servidor vulnerable, con la única salvedad (importante) de que la información alojada son direcciones .onion y que un único servidor daba cobijo a un 20% aprox. de las webs de la Deep Web.

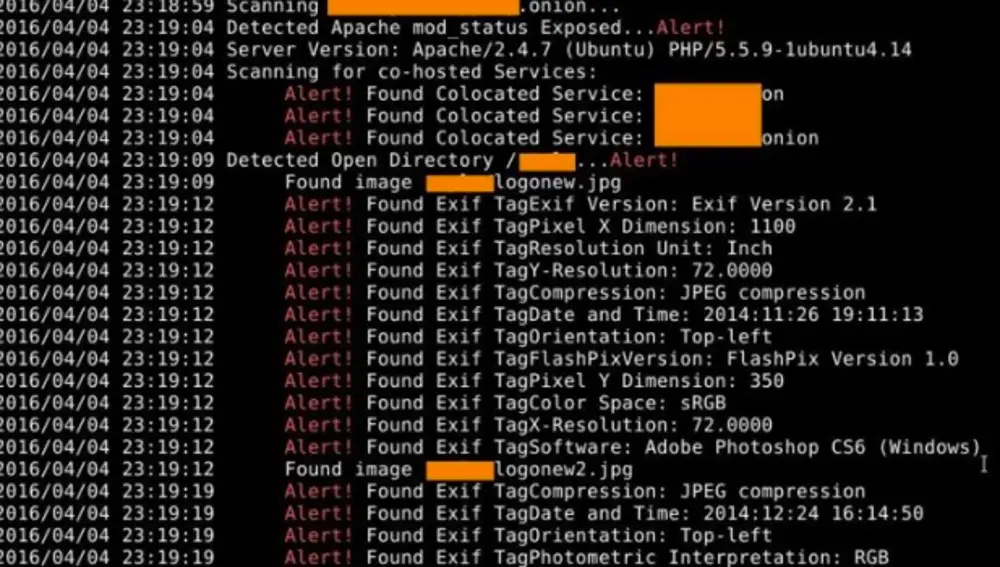

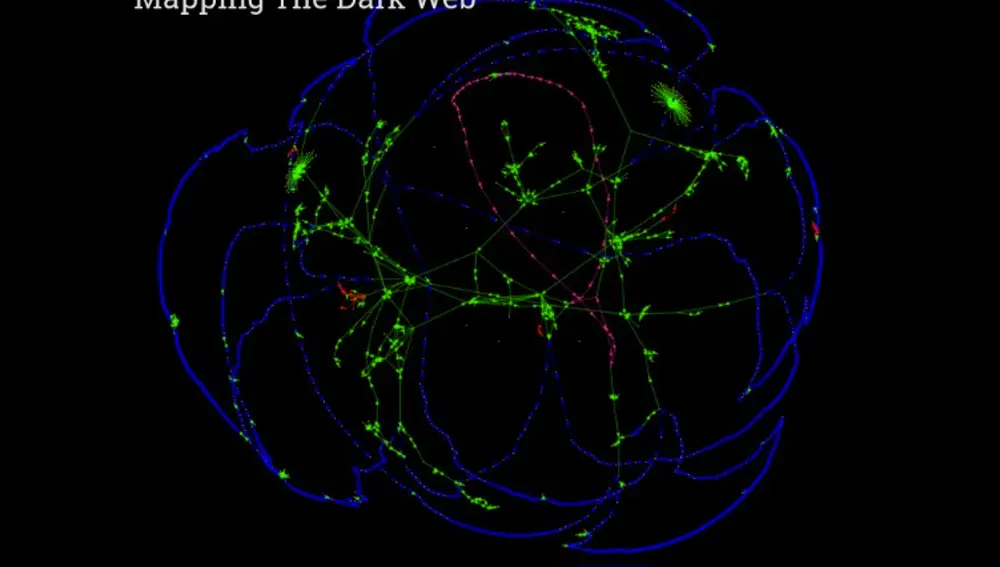

Según el proyecto "Onion Scan" se estima que con la intrusión en FHII, han caído unas 11.000 webs .onion aunque estuvieran activas poco más de un 10%. A través del proyecto de Onion Scanse pueden establecer correlaciones entre las diferentes webs .onion y mapear la Deep Web en busca de datos de interés como similitudes entre claves SSH, vulnerabilidades en los servidores que revelen direcciones IP reales, metadatos EXIF de las imágenes (como fecha y hora de la captura, localización GPS, tipo de dispositivo que ha tomado la imagen, etc.), identidades PGP, cabeceras HTTP, alias utilizados en la web superficial, etc. Ha sido a través de estos rastros digitales el que se haya podido establecer que las webs .onion caídas en la Deep Web pertenecían al servidor FHII.

En realidad, la finalidad del proyecto Onion Scan es poner de manifiesto las vulnerabilidades de los servicios .onion de modo que el administrador del sitio pueda poner a prueba si su sitio en la Dark Web es realmente anónimo aunque a los investigadores les venga de perlas su uso investigativo.

En todo caso, habrá que seguir esperando a ver si alguien consigue desanonimizar los nodos y rastrear las conexiones hasta llegar a conexiones reales.

Publicidad