UN TALÓN DE AQUILES EN BLANCO Y NEGRO

Por qué ese código QR que parece inofensivo es la forma más sencilla de robarte el WhatsApp

Un investigador desvela la forma de saltarse la seguridad basada en códigos QR que utilizan aplicaciones como WhatsApp, Line o WeChat. Mediante esta técnica, un atacante podría leer tus mensajes e incluso suplantar tu identidad.

Publicidad

Ya sabes cómo va: cuando quieres usar WhatsApp desde el ordenador —para gandulear en el trabajo o hacer algo más entretenido que atender al profesor en clase—, primero tienes que escanear un código QR con la aplicación móvil del chat por excelencia. Aparecen en pantalla cuando entras en la web y cambia cada 20 segundos por cuestiones de seguridad. Te suena, ¿no?

Lo que probablemente desconoces es que dicho código, aparentemente inofensivo, es una de las entradas más accesibles que cualquier atacante puede usar ahora mismo para secuestrar tu cuenta de WhatsApp: recibir tus mensajes, contestarlos y, en resumidas cuentas, cotillear o suplantar tu identidad. Un desaguisado de aúpa.

El descubrimiento de esta nueva forma de acceder a los perfiles ajenos ha pillado a muchos por sorpresa. Se suponía que los códigos QR eran una de las formas más seguras a la par que menos engorrosas de identificarse, en gran medida porque el móvil del usuario (que suele ir siempre en su bolsillo) era indispensable para completar el proceso.

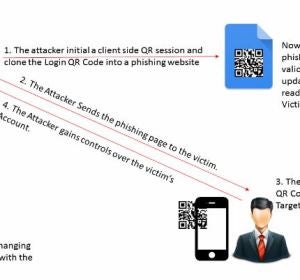

Ya no lo es. Como ha demostrado el investigador egipcio Mohamed A. Baset, experto en ciberseguridad de Seekurity Labs, un atacante con los conocimientos necesarios —que, por desgracia, no son muchos— podría saltarse esta verificación utilizando técnicas convencionales de ‘phising’, es decir, engañando al propietario de la cuenta.

La maniobra descrita por Baset no solamente funciona con WhatsApp, sino también con otros muchos servicios que utilizan el sistema SQRL para controlar el acceso, como por ejemplo Line, WeChat, Weibo o Alibaba.

Vamos a usar el chat por excelencia como ejemplo. Lo primero que tiene que hacer un atacante es acceder a WhatsApp Web para obtener un código QR. A continuación, diseñará una web falsa —con el mismo aspecto que la original o algún otro reclamo para que resulte creíble— y pegará en ella el código que ha obtenido.

Como la imagen cambia cada 20 segundos, el asaltante tendrá que programar su página de pega para que refresque el QR cada vez que la auténtica lo haga. Además, tendrá que modificar el código de forma imperceptible para que, una vez leído mediante la app, conceda el acceso al ordenador del intruso (que tiene abierto el WhatsApp Web real) y no al de la víctima (que tiene la imitación).

Salta a la vista que este ataque, bautizado como QRLJacking, tiene algunas carencias. Por ejemplo, que el secuestrador y la víctima tienen que estar conectados al mismo tiempo (así que nada de campañas masivas de ‘phising’ a ver quién pica) o que la artimaña debe ser creíble para no levantar sospechas. En el relato anterior, el afectado se habría dado cuenta de que algo iba mal cuando, tras leer el código con la app, la falsa web no hubiera abierto sus conversaciones.

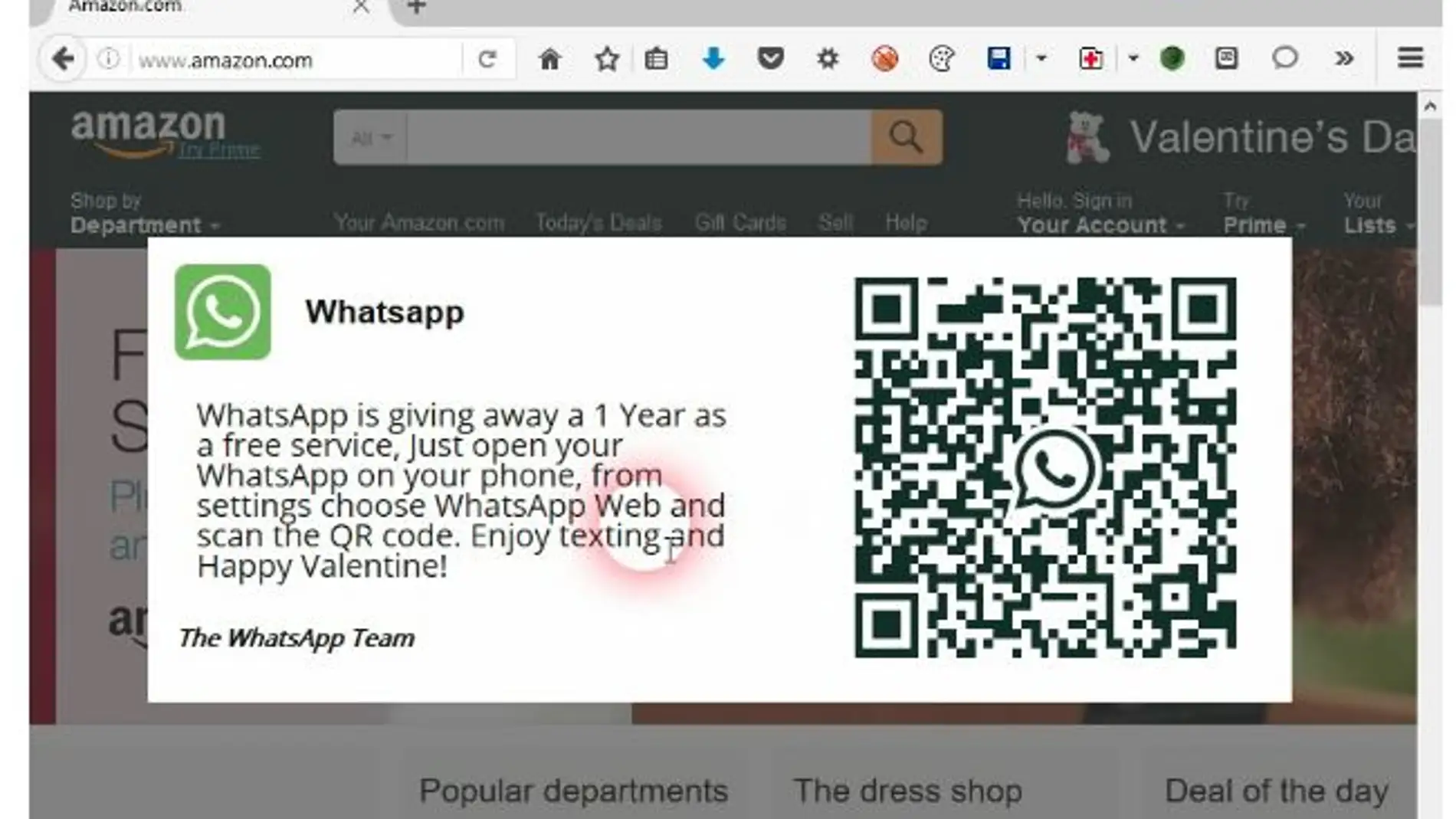

Las probabilidades de éxito de esta ofensiva dependen de lo buena que sea la tapadera que diseñe el cibercriminal (en uno de sus ejemplos, Baset incluye el código QR en un mensaje promocional que aparenta ser de Amazon, añadiendo una recompensa a modo de motivación) y de lo bien que les funcione el sentido común a las posibles víctimas.

La mejor defensa es la misma que deberías aplicar contra cualquier ‘phising’: no te fíes de páginas cuya dirección no sea la oficial ni de las ofertas que parezcan demasiado buenas para ser verdad, a menos que estés seguro de que son ciertas.

Publicidad