INTERNET, CIUDAD CON LEY

¿Cómo es posible que los cibercriminales sigan delinquiendo tras una ciberredada?

Las investigaciones para desmantelar redes de webs de venta de medicamentos online, phishing, servicios ilegales de IPTV (canales de TV a través de IP), botnets, spam, explotación sexual infantil, etc., identificar a los autores, coordinarse con diferentes países para ejecutar las detenciones y las entradas y registros simultáneos pueden llevar años. Un gran esfuerzo a realizar para que esas redes continúen actuando, incluso, tras la actuación policial y judicial ¿Por qué?

Publicidad

El mundo físico se acaba

Montas un negocio físico. Compras o alquilas local en una determinada ciudad, adquieres bienes, servicios y contratas empleados ¿Qué coste económico y personal puede suponer? Meses o años. Si la cosa sale mal, a cambiar de negocio o de ciudad, con las contingencias físicas que ello supone.

En el plano virtual, los costes se minimizan. Una web o servicio tiene visibilidad mundial, se paga una mínima cantidad por alojar datos y webs corporativas, por lo que es el edificio y si ocurre alguna contingencia, en horas e incluso segundos, el servicio puede ser restaurado. Para las empresas legítimas, esto ha supuesto un gran avance: visibilidad, comodidad de gestión, ahorro de costes y beneficios.

Pero también para las webs y servicios ilegales, el esfuerzo para montar un negocio criminal es bajo y la rentabilidad muy alta. Ingeniería social, conocimientos técnicos y a funcionar. Webs de medicamentos, phishing, servicios de tarificación adicional, etc. La Policía tarda meses, e incluso años, en investigar y acreditar (si es que lo consigue) la ilegalidad de esos servicios. Mientras, el malo lucrándose. Cuando por fin se consigue deshabilitar esos servicios, si no sigue el mismo rufián, lo hará otro, dificultando aún más la investigación. Es cuestión de horas volver a ver funcionando sus negocios delictivos, camuflados bajo otros nombres y administradores. Transfieren todo a un nuevo proveedor de alojamiento web, apuntan su dominio a un nuevo hosting, cambian el registro DNS, mejor en un país diferente. Por supuesto, tener copias de seguridad de los sitios para restaurar su servicio es tan importante como para las empresas legítimas y con sólo importar las webs y/o bases de datos, ya está el chiringuito listo para funcionar.

Hace unos días en EUROPOL discutíamos estas contingencias. Los condicionantes y las trabas legales nos están haciendo quedar muy atrás. Las infraestructuras criminales de botnets, spamers o phishing se levantan en horas y no se pueden derribar porque los requerimientos legales entre países, MLATS (en inglés, Mutual Legal Asistants) o peticiones de auxilio judicial internacional llevan semanas y meses de tramitación. Todo lo que se puede cambiar en minutos, horas, debe estar estrictamente detallado en un requerimiento legal: webs, DNS, hostings. etc. si no, no se puede actuar contra ellas. El cibercrimen, la estafa, la extorsión, los ataques, siguen actuando mientras se pasan los meses esperando las tramitaciones.

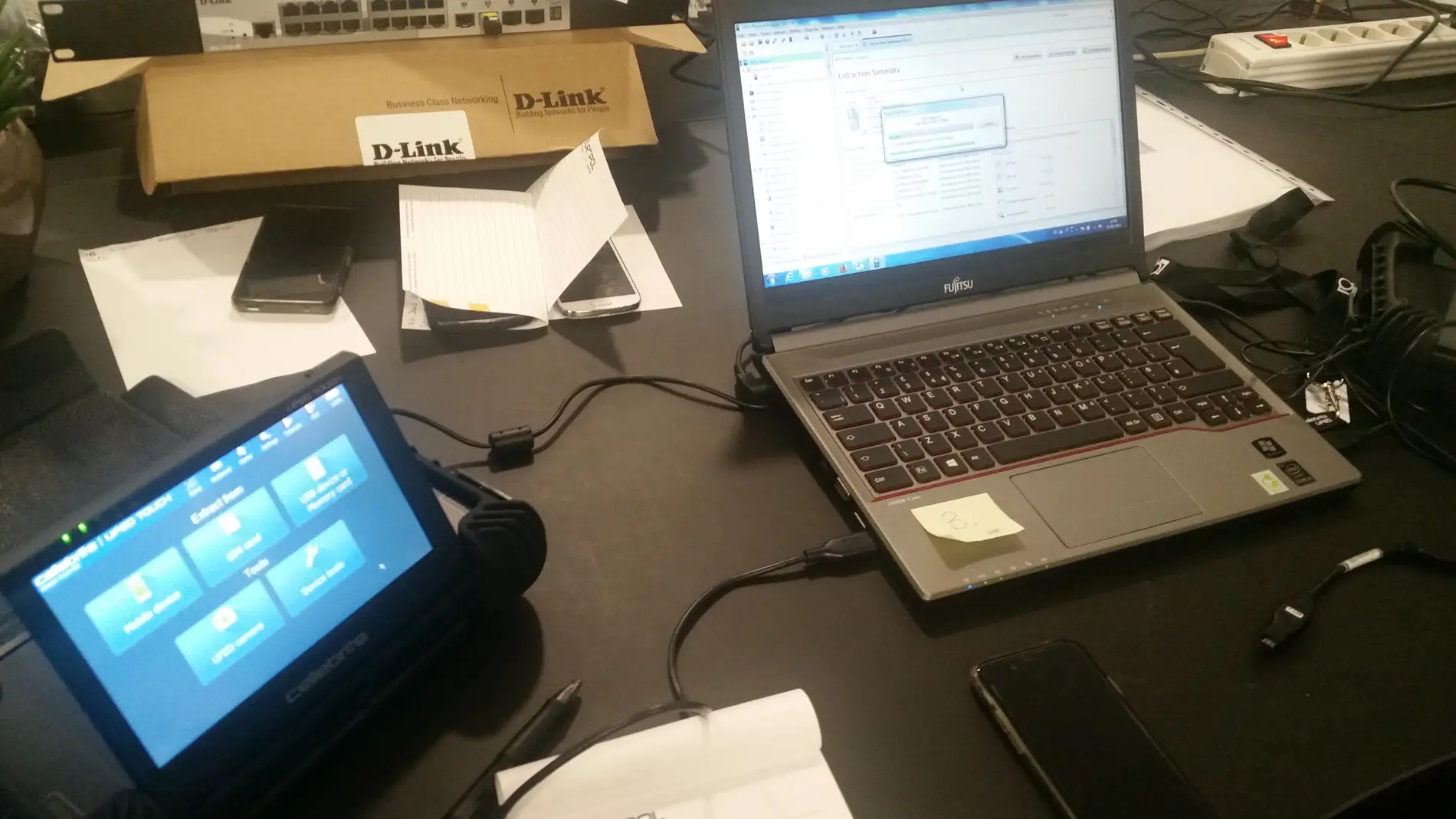

A veces, por muchas averiguaciones técnicas y recursos que se empleen, se llega hasta donde se llega y hasta que no tienes acceso físico directo a la infraestructura o la red del propio domicilio o negocio criminal, no se puede saber la magnitud de a lo que nos enfrentamos. Un poco de flexibilidad y agilidad jurídica facilitaría mucho las actuaciones.

Los malos también tienen su "servicio de atención al cliente" ante la interrupción del servicio

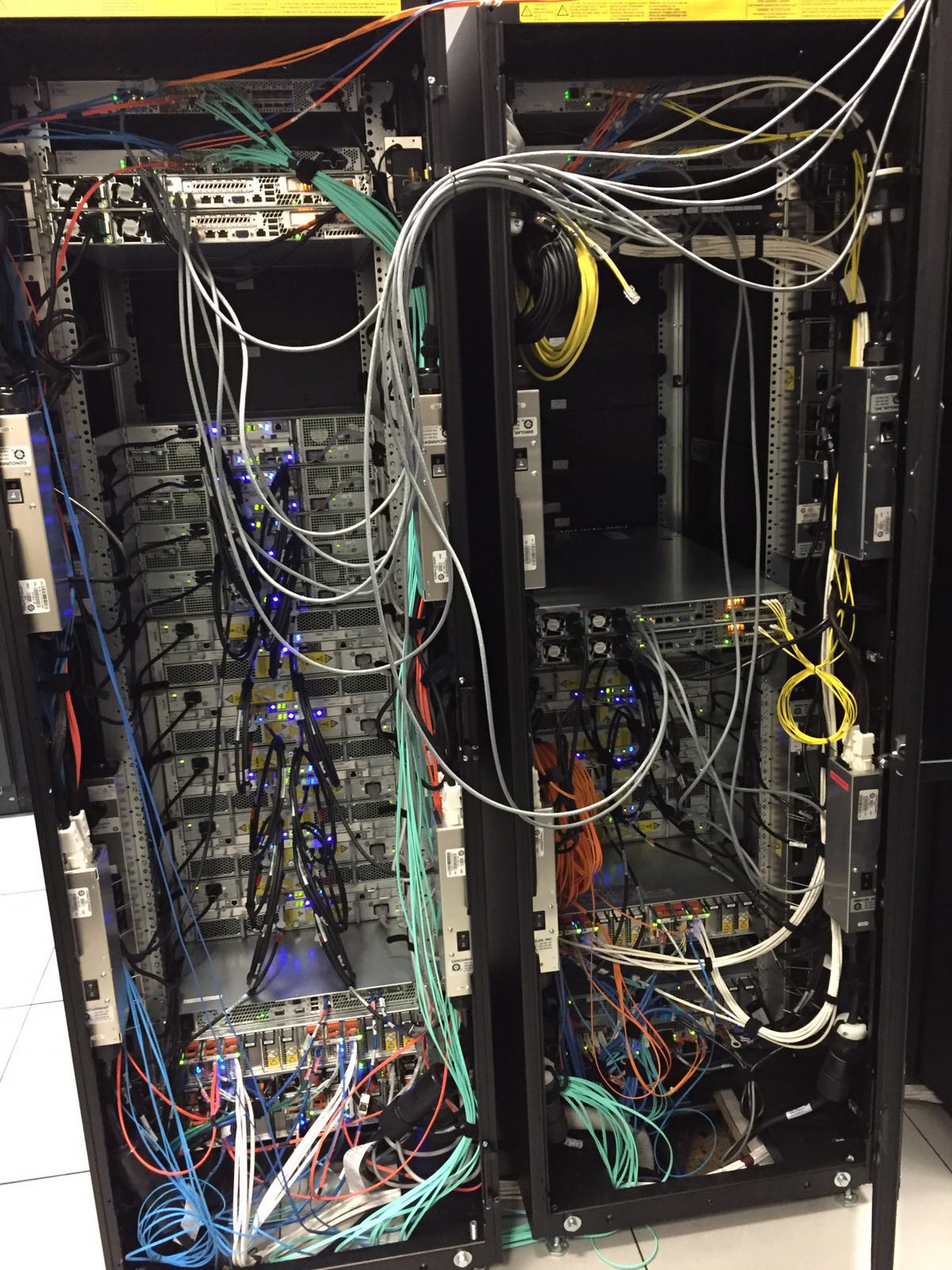

Igual que las empresas disponen de planes para solucionar contingencias cuando sus webs han sido atacadas y sus servidores o bases de datos vulnerados, los cibercriminales contratan estos mismos servicios legítimos o montan sus propias infraestructuras de red en servidores compartidos o dedicados, virtuales, en la nube o resellers, con los que actúan en connivencia.

Tres años, por poner un ejemplo, puede necesitar la Policía para desmontar uno o varios negocios ilegales para que no puedan prestar servicio. Si se ha intervenido el hardware, se vuelve a comprar en horas y se monta la misma arquitectura de red. El coste que supone es poco comparado con la rentabilidad obtenida a través del negocio criminal.

Empieza a ser habitual entre los malos utilizar alternativas a modo de "planes de contingencia" para restaurar sus negocios ilegales lo antes posible o que ni siquiera se vea interrumpido. Para ello, toda su infraestructura de red (como cualquier negocio legítimo) está sustentada o contenida en un servidor/es principal/es. Las correspondientes averiguaciones técnicas policiales de las arquitecturas de red (es decir, de cómo tiene el chiringuito técnico montado) de las empresasinvestigadas llegan hasta donde llegan, y no se puede saber con exactitud hasta que uno llega al lugar de los hechos. Se debe tener en cuenta que los cibercriminales ya poseen o dejan en manos de empleados con altos conocimientos técnicos, la gestión de sus “ciberincidentes policiales”.

Para ello, si este servidor principal cae consecuencia de una “ciberredada”, de forma paralela a su funcionamiento diario, llevan todo el tráfico a un hosting/servidor secundario ubicado en otros países con regulaciones muy laxas que, en defensa de sus clientes, sólo acepta peticiones específicas de determinados delitos, no todos, teniendo en cuenta la legislación penal de su país (a través de MLAT).

Desde sus servidores primarios, los malos pueden estar transfiriendo backups(copias de seguridad) actualizados a estos servicios de hosting secundario que de forma automática y en el caso de que el servicio se suspenda por una actuación policial o judicial, se conmuta automáticamente el tráfico de red a este servidor secundario para que la empresa continúe su actividad ilegal.

También puede darse el caso de la existencia de servidores espejo o “mirror servers”. Inicialmente se utilizan para reducir la carga del servidor principal y agilizar la transferencia de datos contenidos en el servidor principal. Estos están sincronizados con el servidor espejo de modo que se replican de forma exacta y además, ubicados en otro país, con las implicaciones legales que ello conlleva. Este servidor espejo puede ser incluso privado, de modo que únicamente se puede acceder desde la propia configuración de la estructura criminal.

Por tanto, si después de una operación policial, observáis que la actividad criminal continúa como si nada hubiera pasado, se debe a estos planes contra “ciberincidentes policiales”.

Publicidad