INTERNET | CIUDAD CON LEY

Cuatro años de investigación para acabar con una red de ordenadores zombie

Tras un largo periodo de investigación, se ha logrado acabar con Dorkbot: una red de ordenadores zombie que se ha dedicado a vender malware por módulos para infectar a 164.000 víctimas al mes en más de 224 países de todo el mundo. Así es como Dorkbot era capaz de infectar tu ordenador sin que tú lo vieras.

Publicidad

Hay miles de botnets (robots) o redes 'zombie' funcionando por el mundo. Para el usuario final se traduce en conectar un USB o visitar webs infectadas (legítimas o no), hacer click sobre un enlace con contenido malicioso o abrir un archivo adjunto en un email. A partir de entonces, tu ordenador, móvil o tablet entra a formar parte de una red de cientos de miles de dispositivos infectados controlados remotamente por uno o varios cibercriminales. Su objetivo será robarte credenciales, imposibilitar que estés disponible en la Red para otros usuarios o servir como punto de acceso para otras infecciones. Puede que ni siquiera te des cuenta.

Origen de Dorkbot

De los creadores del virus Melissa, versión “Juan Palomo”, a la existencia de lo que se denomina CaaS, “Crime as a service”, el cibercrimen genera un modelo de negocio de bajo coste-riesgo y alta rentabilidad. Ya no se concibe que un desarrollador de malware se busque la vida por sí solo para infectar miles de ordenadores y monetizar los beneficios ilícitos. Tarde o temprano, acabaría siendo identificado.

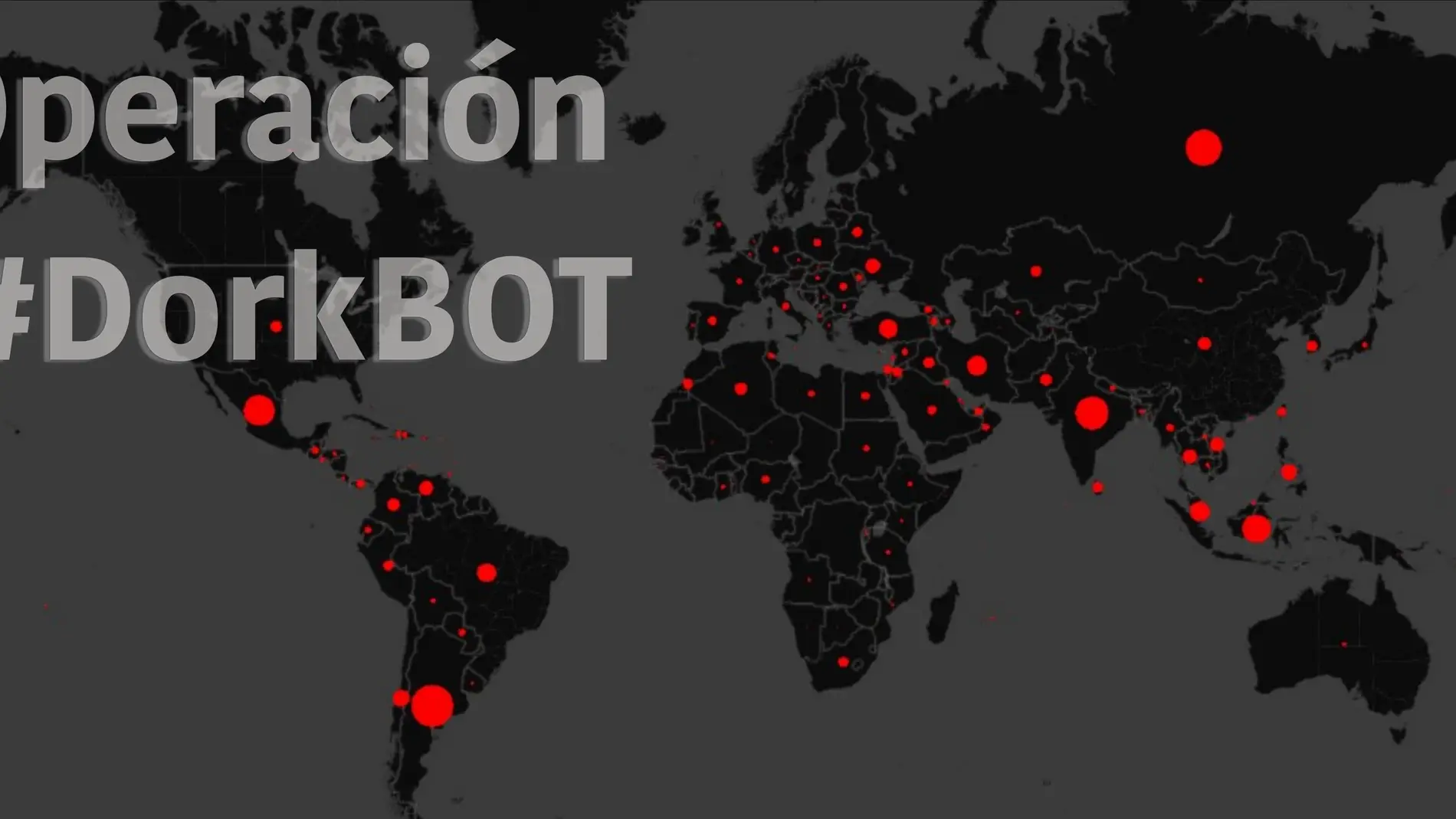

Eso mismo pensarían los operadores que crearon el código de la botnet o red zombie Dorkbot y lo vendieron por módulos para infectar a 164.000 víctimas al mes de 224 países de todo el mundo. Mis compañeros del grupo de seguridad lógica de la UIT estuvieron trabajando durante muchos meses para contribuir a derribar esta red junto a países pertenecientes a Norteamérica, Europa y Asia y la colaboración del propio sector privado afectado, en este caso Microsoft. La operación se inició en el año 2011 y no ha sido hasta hace unas semanas que la red zombie ha caído para ser controlada por las autoridades y empresas de seguridad que han identificado y alertado a las víctimas.

Dorkbot, infectando dispositivos

Denominado Win32/Dorkbot, por la ruta del archivo que afecta solo a sistemas operativos Windows, utiliza diversos sistemas de infección: a través de USB, incluyendo una carpeta “RECYCLER” y un archivo denominado “autorun.inf” que contiene el virus; a través de una puerta trasera o vulnerabilidad aprovechada por el malware mientras hablamos por mensajería instantánea, p.e. Skype; un adjunto (un .jpg) enviado por mensaje directo vía Facebook o Twitter o por correo spam.

Mapa caliente en Europa del malware Win32/Dorkbot. Fuente: Silvia Barrera

Ni lo ves ni lo verás pero por su comportamiento lo reconocerás

O no. El mecanismo de infección no se queda en la ingeniería social. Una vez se ejecuta en tu ordenador, el malware inyecta código en los procesos en curso existentes en tu ordenador con el mismo nombre para conseguir un camuflaje perfecto, como por ejemplo, el proceso explorer.exe (genérico de Windows que le permite a tu ordenador entender las órdenes de Windows y reproducirte su interfaz gráfica como la ves).

Conectado a la red, se descargan archivos de webs que nunca has visitado; el malware recoge información de tus navegadores sobre nicks y contraseñas que utilizas en páginas legítimas como eBay, Moneybookers, Facebook, YouTube, PayPal, Netflix, Twitter, YouPorn, etc., en servicios de correo web del tipo Gmail o Yahoo, te bloquea el acceso a ciertas páginas, te redirige a otras sin que te percates o te convierte en un distribuidor para otro tipo de malware como son el Ransom y otras deshonrosas familias de troyanos bancarios y gusanos.

Una vez reinicias el ordenador, el propio malware contiene instrucciones para: borrar archivos en tu ordenador que pueden poner al descubierto su existencia, monitorizar tus registros y actividad y ser controlado remotamente por el cibercriminal. También, sobrescribe los archivos que pudieran hacerlo detectable y bloquea el acceso de servicios que se encargan de detectar este tipo de amenazas y actualizar tu dispositivo (me refiero a cualquier antivirus que tengas instalado).

Mientras, al otro lado del lado oscuro. Lo que el usuario no ve

Como en otras ocasiones, los responsables de la infección y expansión de Win32/Dorkbot utilizaron del código fuente de versiones anteriores como fueron El software malicioso Dorkbot proviene de versiones anteriores como NGRBot, DCIBot, y GBot. Una vez se crea y se explota (económicamente o con otras intenciones) el malware, se pone a la venta o alquiler en el mercado negro de la Red TOR, foros underground o Pastebin para que otros lo adquieran, modifiquen su código, y formas de infección y lo conviertan en un malware más potente, dañino y perverso.

En este caso, Win32/Dorkbot se vendía con una oferta “full package” de 400$ o bien, el componente básico por 150$ con la posibilidad de ir incorporando “módulos” con funcionalidades malignas (para robo de credenciales de Facebook, o de PayPal, etc…) que incrementaban su precio base entre 20 y 50$.

El botmaster es quien controla la red de ordenadores infectados a través de lo que se denomina servidor Command-and-Control (C&C) a través del cual recibe información de nuestros dispositivos y le manda sus propias instrucciones. Puede ser el mismo que te ha infectado, o no. Una vez que este botmaster obtiene miles de nicks y passwords de nuestras cuentas tras hacer login en webs como las que os he enumerado, por ejemplo, PayPal, cuando dispone de miles de ellas, las vende en el mercado negro. Su precio varía dependiendo de lo “frescas” que sean las credenciales (días desde que fueron robadas) porque, cuantos más días pasen, más posibilidad habrá de que la víctima haya bloqueado sus registros o cambiado las contraseñas.

Toda esta estructura mundial requiere una labor ingente: los servidores malignos deben ser identificados y derribados, han de implicarse todos los países afectados y es necesario el soporte técnico de las grandes empresas de ciberseguridad. Aun así, el malware nunca va a desaparecer. Han sido cuatro años de trabajo y seguirán siendo muchos más.

Publicidad