NO SEAS INOCENTE

Así de sencillo es cambiar tu contraseña de Gmail, Facebook o Twitter para robar tu cuenta

No hace falta saber gran cosa sobre 'hacking': con el método que acaba de desvelar un grupo de investigadores, colarse en cuentas ajenas de los servicios más populares de internet sólo requiere un poco de astucia.

Publicidad

Cuando nos entra el miedo al pensar a qué comprometida información podría acceder algún desaprensivo que se hiciera con las contraseñas de nuestro Gmail, Facebook o WhatsApp, solemos consolarnos pensando que hacen falta unos conocimientos amplios para conseguirlas y que los cibercriminales que los poseen no van a molestarse en atacarnos.

No sólo no es del todo cierto, como se ha visto en los ataques masivos e indiscriminados de los últimos tiempos, sino que además existen estrategias para colarse en los dominios digitales de cualquiera mucho más sencillas de lo que se cree. Con el método que acaban de desvelar investigadores de la IEEE Computer Society, colarse en cuentas ajenas de los servicios más populares de internet sólo requiere un poco de astucia y los conocimientos básicos para montar una web.

Básicamente, se trata de engañar al objetivo para que él mismo proporcione todo lo necesario. Para ello, el atacante monta una página que ofrece de manera gratuita algún producto o servicio que la víctima no podrá rechazar -por tanto, si se conocen, es mucho más sencillo personalizarlo-. La promesa de una nueva app atractiva o la descarga de algún contenido interesante puede ser suficiente para que el desprevenido usuario haga clic en el enlace y comience a rellenar el formulario de registro de esa página cebo.

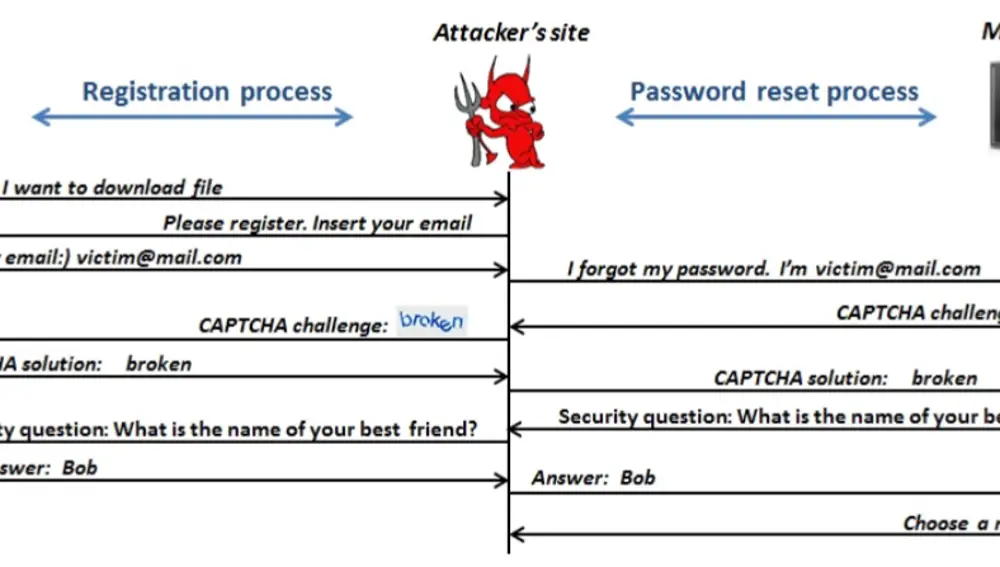

Para hacerse con aquello que se está ofreciendo, el objetivo tendrá que consignar datos típicos como su nombre, apellidos y dirección de correo electrónico, que servirán al atacante para comenzar un proceso de recuperación de contraseña en nombre del incauto en el servicio al que pretenda acceder. ¿Cuál es el truco? Que los pasos para resetear una clave perdida y los que se siguen para crear una nueva cuenta en un servicio son muy similares. Si se hace de la forma adecuada, es fácil conseguir que el usuario los confunda.

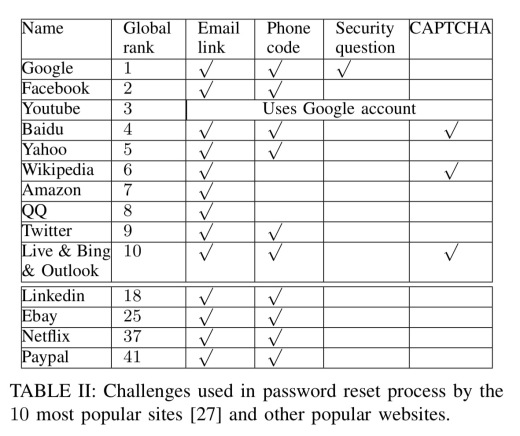

La estrategia funciona especialmente bien cuando se trata de robar la cuenta de Gmail, pues al tratarse de un servicio de correo electrónico la recuperación de contraseña lógicamente no involucra la recepción de un enlace a través de email, como sí sucede en otros casos. Lo que sí tendrá que averiguar el atacante es el código que ha recibido su víctima en su teléfono móvil.

Sencillo. La propia web que sirve de cebo solicitará un código que supuestamente habrá mandado al teléfono del usuario. Inocentemente, este procederá a introducir la combinación que ha recibido de Google sin comprobar el remitente, proporcionando al cibercriminal justo lo que necesita para sustraer su cuenta.

Lo mismo sucede cuando una grabación se encarga de leer el código a través de una llamada, opción habitual en las aplicaciones de mensajería. Simplemente, el usuario escucha, apunta y entrega la información sin planteárselo. Esto se debe, según los investigadores, a que estamos tan acostumbrados a recibir esos patrones numéricos que no leemos el resto del SMS (o directamente ni lo abrimos, pues basta con la notificación) o no atendemos al resto de la llamada. En cuanto tenemos las cifras, nos apresuramos a introducirlas.

Cuando se trata de obtener acceso de forma ilegítima a perfiles que no son de correo electrónico (los citados chats o redes sociales como Facebook, Twitter, LinkedIn...), lo único que tiene que prever el atacante es la información que va a necesitar -por ejemplo, el número de teléfono de su víctima si se trata de la cuenta de WhatsApp-.

Si durante el proceso de restauración de contraseña el servicio requiere algún detalle adicional, como contestar a una pregunta de seguridad (las típicas como en qué colegio estudiaste o cómo se llamaba tu primera mascota), simplemente tendrá que obtenerlo del propio usuario camuflando la pregunta como un requisito del formulario de registro en la página trampa. Según han comprobado los autores del estudio, el 77% de los usuarios introduce la respuesta correcta (o, al menos, la misma que aportó en la plataforma legítima) pese a que la esté solicitando una web diferente.

Lo más peliagudo, como ya se ha mencionado, son los correos con un enlace para confirmar la acción que algunas plataformas envían cuando se solicita la recuperación de contraseña. Si llega a recibir uno de estos, es mucho más probable que la víctima se percate de que algo huele mal, según han comprobado los investigadores, y decida interrumpir el proceso. No obstante, y teniendo en cuenta que robar la cuenta de Gmail es relativamente lo más sencillo, el cibercriminal podría optar por secuestrar previamente el email y hacer clic sin más en el enlace.

Conscientes de las implicaciones de su hallazgo, los investigadores han alertado a las compañías afectadas para que mejoren sus procesos de recuperación de contraseña y contribuyan a evitar este tipo de sencillos ataques. No todas han reaccionado igual: algunas han introducido mejoras (como Snapchat o Yahoo) o han asegurado a los autores que pensaban hacerlo (como Google, LinkedIn o Yandex); otras, las menos vulnerables como Facebook, se han limitado a dar las gracias y decir que no se planean tomar medidas.

Entretanto, la mejor manera de evitar que un ataque como este acabe con tus cuentas y la información comprometida que almacenan en manos de desaprensivos es utilizar el sentido común. Tener cuidado con las páginas en las que decidimos registrarnos es el primer paso, pero sobre todo es importante que vayamos sin prisa y dediquemos un instante a comprobar quién manda los correos y SMS de confirmación que estamos recibiendo. Así no nos darán gato por liebre. De lo contrario, el mejor aliado del ladrón serás tú mismo.

Publicidad